・このサイトについて

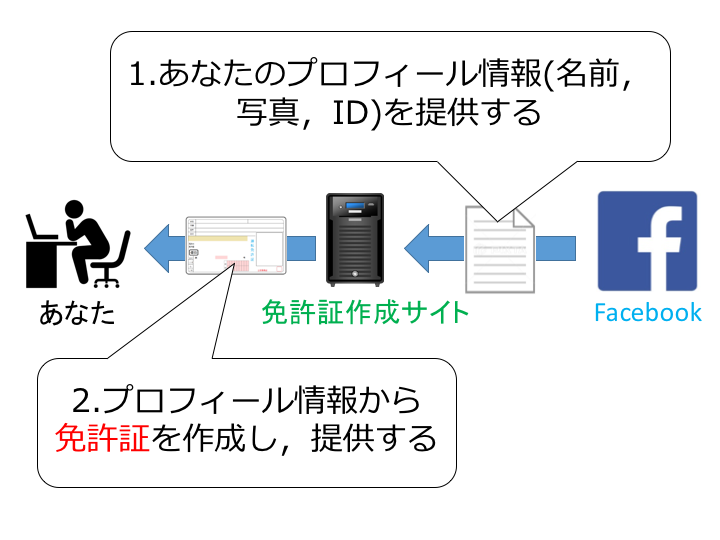

このサイトでは,あなたのFacebookのアカウントを利用して,我々が用意したアプリ(=免許証作成サイト)上で,Facebookに登録されているあなたの名前と写真が貼られた特製の免許証(図1)を作成します.

このように,あなたのできること(=権限)を「許可証(=認証コード)」として第三者に提供すること(=委譲)を,「権限移譲」と言います.

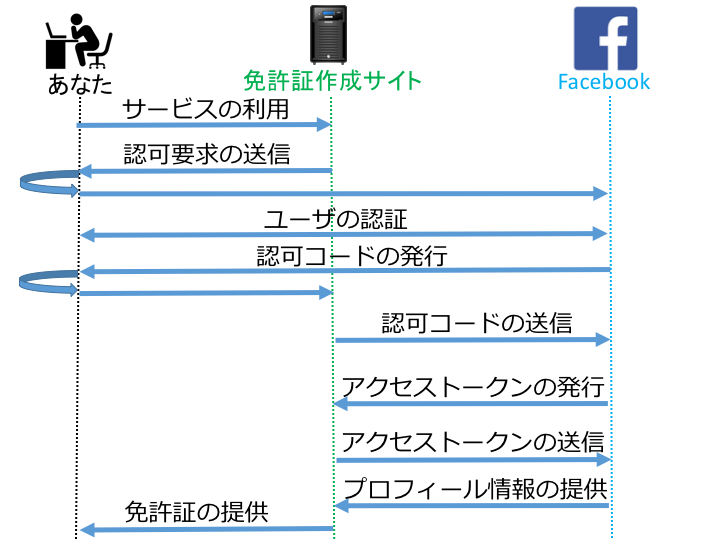

OAuthによる権限委譲は,図3のような動作をします.このフローを見ただけでは実際に何が起きているのか,すぐには分かりませんよね.

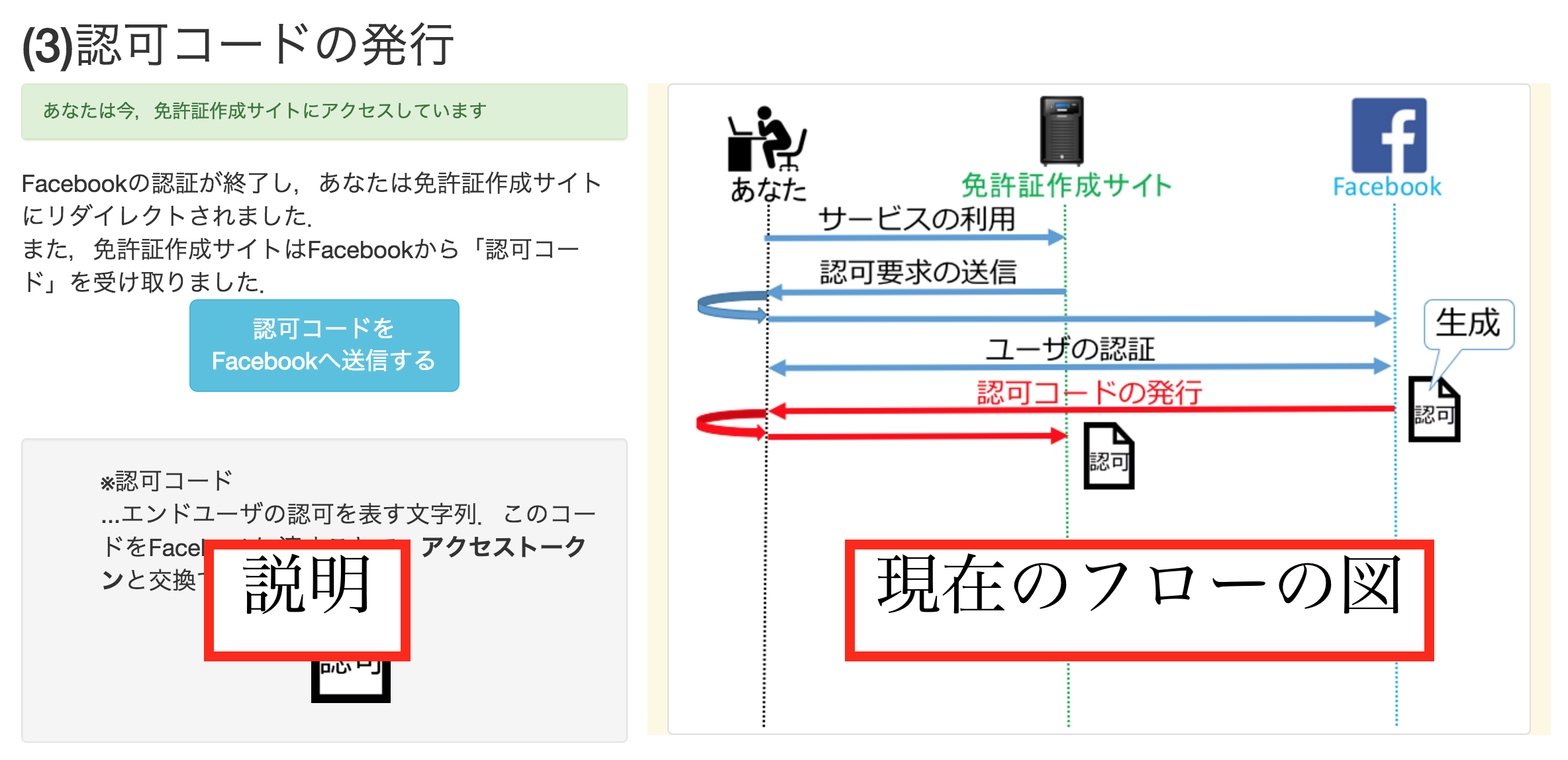

OAuth体験サイトでは,OAuthのフローが操作を行う画面と連動しながら表示されるので,現在どの状態もしくは通信をしているのかを確認することができます(図4).

※体験する前に

- この体験サイトを利用するためには,Facebookのアカウントが必要になります.

- 一度ブラウザでFacebookにログインすると,Facebookの認証が省略される可能性がありますので,シークレットブラウザでの利用をおすすめします.

- OAuth免許証には,あなたのFacebook上の名前,ID,写真が使用されます.

- Facebookから受け取ったあなたの情報やアクセストークン,認可コードはセッション終了後破棄いたします.ご安心ください.

それでは,下のボタンから,OAuthを体験してみましょう.

・おまけ:OAuthを利用したソーシャルログイン

ソーシャルログインとは...例えば,ソーシャルログインに対応したWebサイト(ここでは免許証作成サイト)では,図5のようにログイン画面に「〇〇でログイン」というボタンが用意されているとします.ここであなたが「Facebookでログイン」というボタンをクリックしたとしましょう.

そうすると,あなたはFacebookのログイン画面(図6)に移動します.そして,あなたは自分の持っているFacebookアカウントでログインを行うだけで,図5のWebサイトにログインすることができます.「許可証(=認可コード)」は,一種の入場券みたいなものですね.

このようにSNSアカウントでその他複数のWebサイトにログインする方法を「ソーシャルログイン」と呼びます.「ソーシャルログイン」を採用する,Webサービス(アプリケーション)の管理側も,アカウント情報を不要に収集し管理しなくてよいというメリットがあります.